Wer von Ihnen weiß genau welche Protokolle im Unternehmensnetzwerk verwendet werden?

Dank NetFlow können wir den Traffic der L4-Ports (80=http,443=https,..) unterscheiden, leider reicht das heutzutage aber nicht aus. Einige Applikationen verwenden dynamische Ports (siehe nfs, ftp, routed sap, …), andere nutzen die selben Ports, wie sollen wir diese noch voneinander unterscheiden?

Erschwerend hinzu kommt, dass sich Anwendungen ständig ändern (so wie eben Alles in der IT-Welt), deshalb ist es gar nicht so einfach das Netflow-Analyse-Tool schnell genug an neue Umstände anzupassen.

Hier kommt ntopng ins Spiel: Es erkennt automatisch welche Applikationen den Traffic generieren, ohne dabei komplizierte Filter anwenden zu müssen.

Wie können Bandbreitenfresser identifiziert werden?

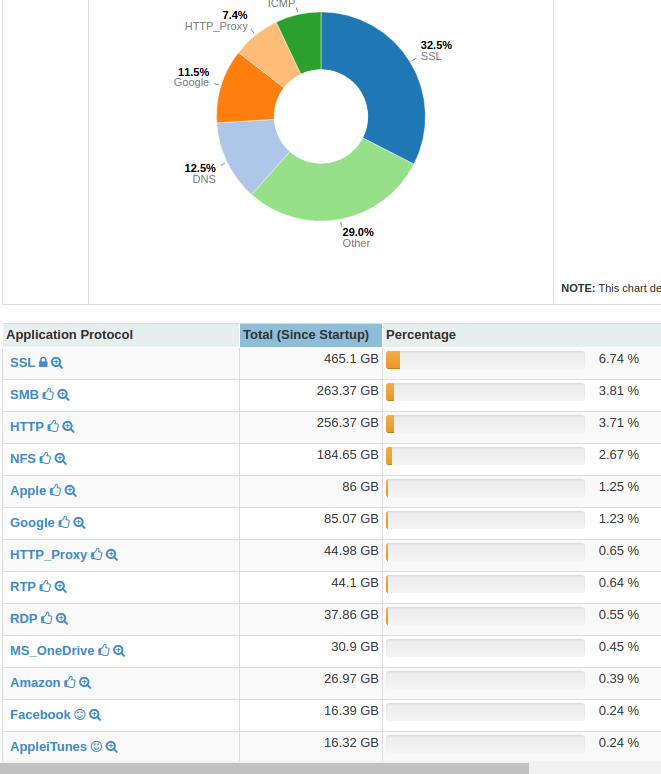

Durch den Einsatz von ntopng erhalten wir einen Überblick der Anwendungsprotokolle: zwei einfache Klicks reichen aus um die Top-Protokolle abzulesen.

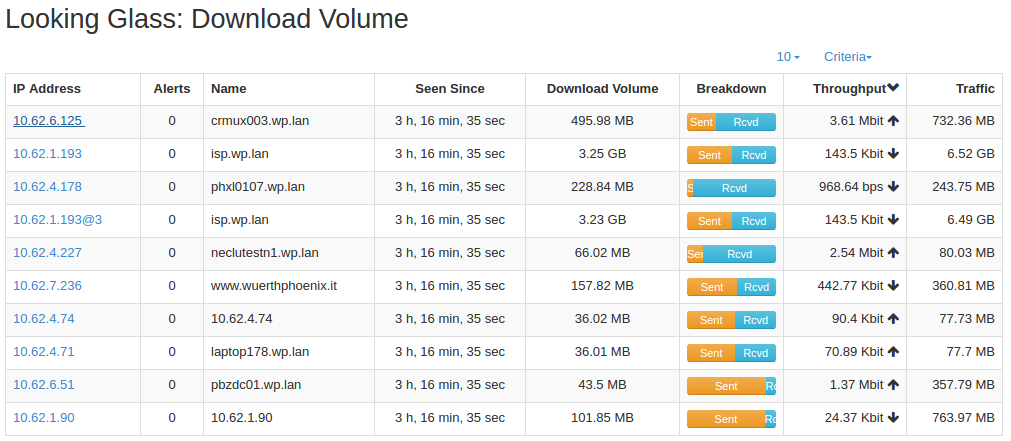

Ok, aber wer sind nun die tatsächlichen Bandbreitenfresser? Das ist ganz einfach: Lassen Sie sich von ntopng die Top-Downloader anzeigen und sortieren Sie diese nach Throughput:

Sie sehen, es ist wirklich einfach unerwaltete “Talker” zu identifizieren.

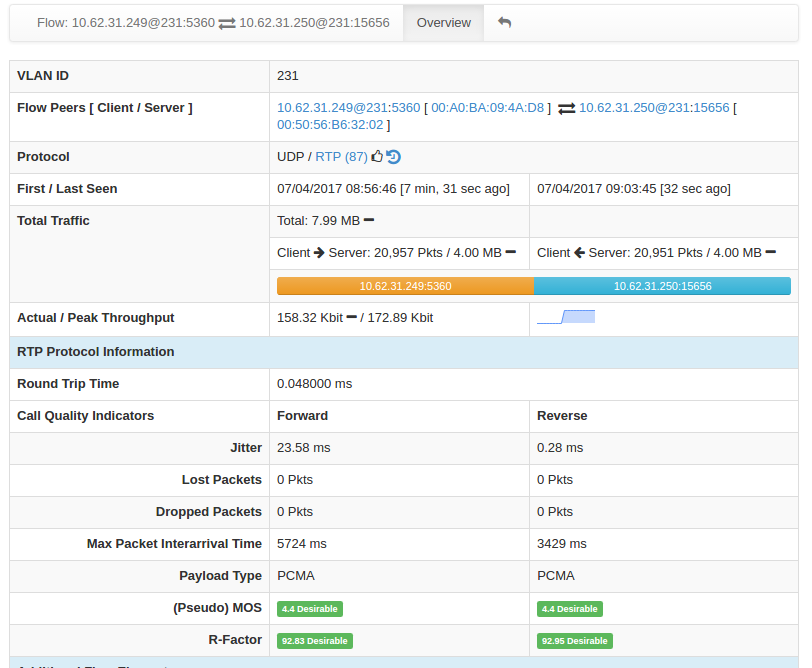

Ntopng gibt Ihnen einen Überblick zu den Statistiken in Hinblick auf Subnetzwerke, autonome System, Flow Matrizen, Geolokalisierungen und Vielem mehr. Wenn Sie zusätzliche Plugins installieren, können Sie sogar detaillierte Informationen zu den Protokollen wie SIP, RTP, HTTP, BGP, DHCP, DNS, IMAP, RADIUS erhalten.

Hier haben wir ein Beispiel zum RTP Protokoll einer Voice-Kommunikation. Alle Performance-Metriken stehen zur Verfügung: jitter, lost packets,max interarrival time, MOS, R-Factor.

Wie können wir das Alles unter Kontrolle behalten?

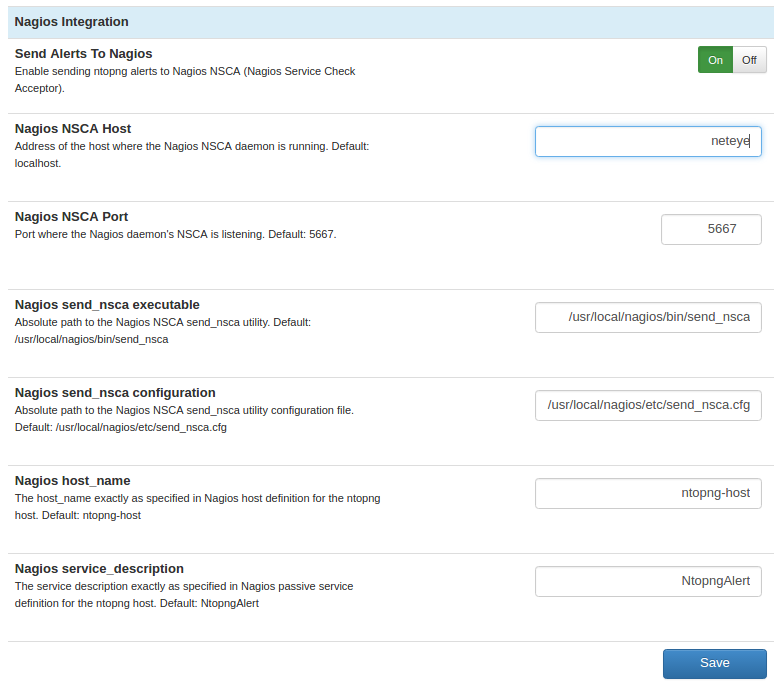

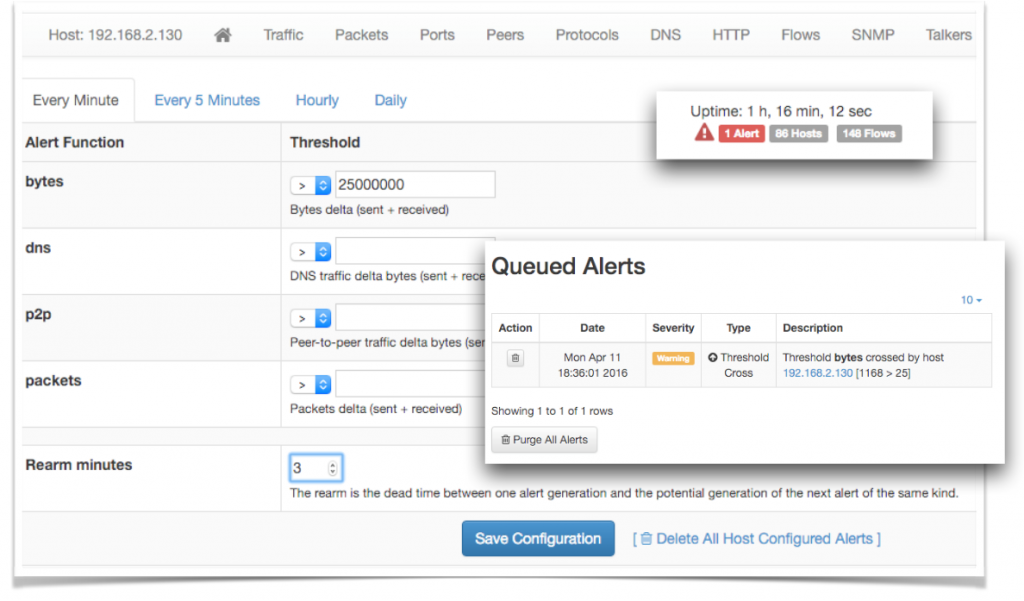

Ntopng ist nicht nur ein praktisches Frontend für Traffic-Statistiken, es ist auch eine geeignete Engine um den Traffic konstant zu kontrollieren. Definieren Sie Alarme um die entsprechenden Benachrichtigungen in NetEye zu erhalten.

Standard-Thresholds stehen zur Verfügung, welche direkt über die GUI eingestellt werden können (z.B. Bytes Throughput der einzelnen Hosts).

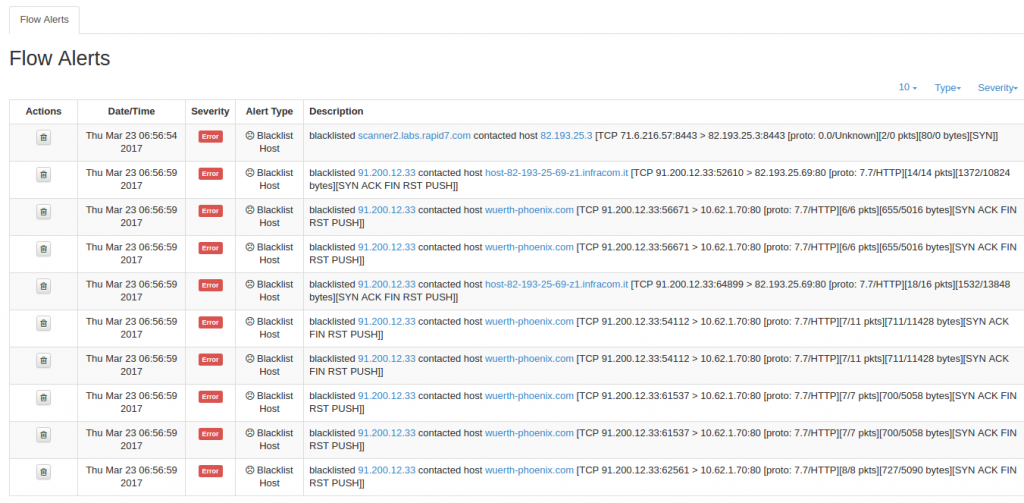

Definieren Sie einen ntopng Host (Bsp. ntopng-host) in NetEye und einen Service mit einem passiven Check (Bsp. NtopngAlert). Aktiveren Sie die gewünschten ntopng Alert-Einstellungen und nehmen Sie die Nagios Integration vor (hierfür können Sie den hier beschriebenen Schritten folgen). Es gibt vordefinierte Alerts bekannter Security-Issues wie Syn Floods und Verbindungen mit Hosts die auf einer Blacklist gelistet sind.

Es sind niemals genug Standard-Alerts…

Dank eines Lua APIs können Sie frei definierbare Regeln (aber auch Standard-Regeln) festlegen, um Alarme zu generieren, welche natürlich direkt in NetEye verwaltet und überwacht werden können.

Betrachten wir dazu ein Beispiel: Sie möchten sicherstellen, dass bestimmte Anwendungen, wie OneDrive oder Dropbox nicht zu viel Bandbreite nutzen. In diesem Fall ist es ausreichend einen Lua Callback zu schreiben, der die Statistiken des L7 Traffics ausliest und einen Alert generiert sobald ein bestimmter Schwellwert der Bandbreitennutzung überschritten wird.

Unsere Berater helfen Ihnen gerne bei der Definition / Implementierung solcher Lua Regeln.

Viel Erfolg!